Nyt fra branchen

Bliv opdateret på det seneste nye fra automationsbranchen. Hvis du har en god historie, er du altid velkommen til at kontakte sekretariatsleder Mathias Kimer Larsen på mailadressen mlar@di.dk. Vi publicerer dybdegående teknologiske artikler, korte Q&A's og små videoer. Har du lyst til at høre mere om mulighederne, er du altid velkommen til at kontakte os.

DAU NYT

Nyt fra DAU's repræsentantskabsmøde 2024

DAU takker for endnu et vellykket repræsentantskabsmøde, som blev holdt den 21. marts 2024, på Comwell Køge Strand.

Mød et nyt DAU-medlem: ODU Denmark

Hos DAU byder vi nye medlemsvirksomheder varmt velkommen. Én af disse er ODU Denmark, som er verdensførende inden for konnektorløsninger. Vi har taget en snak med Kenneth Pedersen, Regional Sales Manager hos ODU om, hvad der rører sig i virksomheden netop nu.

DI-Teknik udvider med opkøb

DI-Teknik, en førende aktør inden for automatisering og industriel el, har yderligere styrket sin position ved at erhverve den danske rådgivningsvirksomhed, Industrial Level.

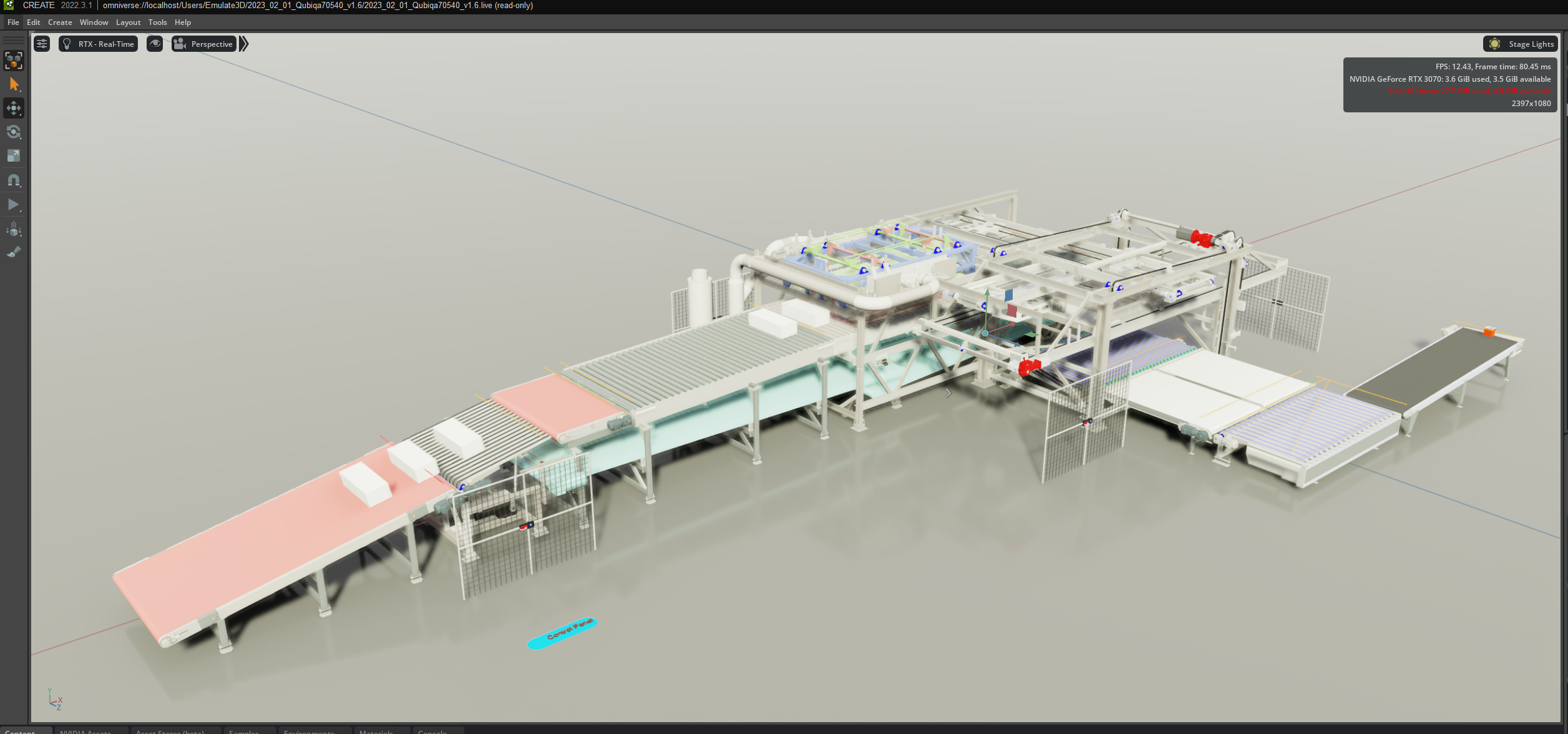

Digitale tvillinger i produktionsvirksomheder

Tænk, hvis du kunne designe og teste din produktionsmaskine under alle mulige forskellige betingelser – helt uden at skulle påvirke den fysiske enhed. Dét er netop ideen bag de digitale tvillinger, som lige nu buldrer frem på markedet. Men hvad er digitale tvillinger, og hvad kan de bruges til?

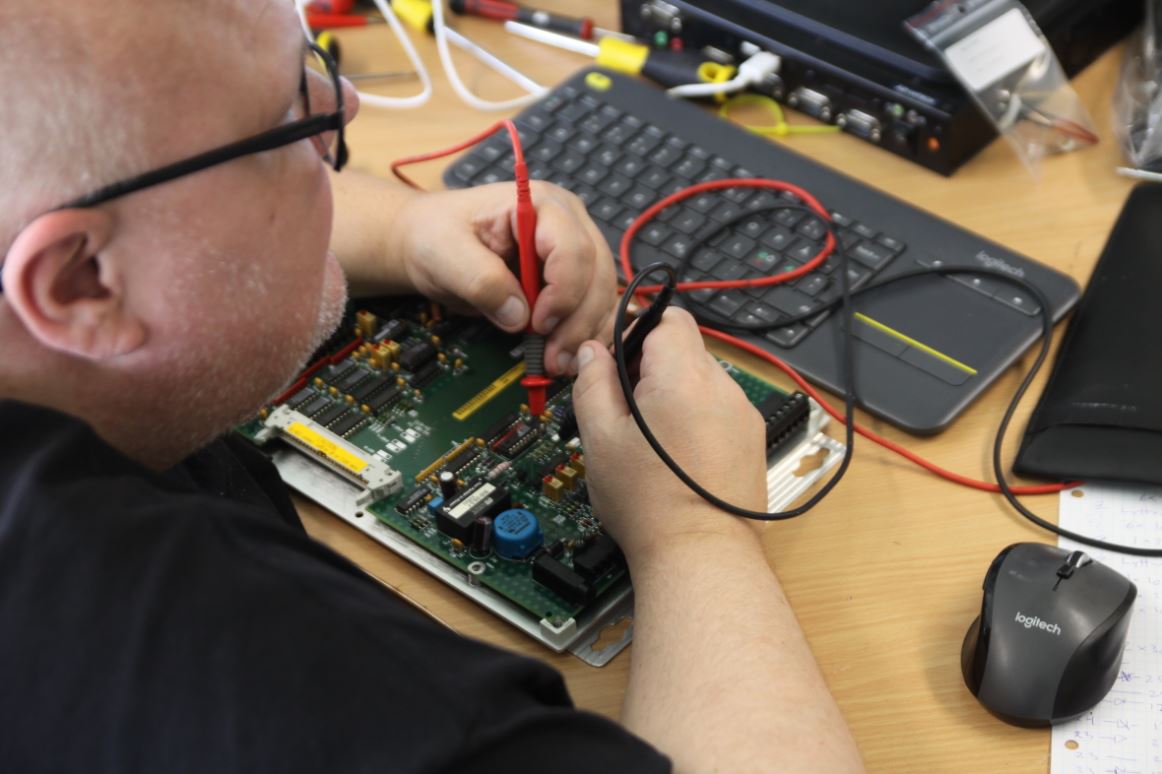

Overvejer I bæredygtighed når I køber nye maskiner og nyt udstyr?

Mange virksomheder tænker bæredygtighed ind når det kommer til produktion af deres varer. Men tænkes bæredygtighed ind i vedligeholdelsen af produktionsanlæggene? En maskines levetid kan nemlig forlænges med mange år ved at vedligeholde den.

Lærlingeindsatsen: VELUX Teknologicenter har knækket koden

Hos VELUX' teknologicenter i Skjern er lærlingeindsatsen en succes. Hør ansvarshavende Senior Manager Dennis Hansen og lærlingene Michael Nielsen og Nina Hessellund fortælle hvad, der udgør en attraktiv læreplads.

Nyt fra repræsentantskabsmøde 2023

DAU siger tak for et vellykket repræsentantskabsmøde 23. marts 2023

Nye kontingentsatser i DAU

Fra 2023 træder nye kontingentsatser i kraft

Mød Lundbeck - Nyt medlem i DAU

Medlemmerne i DAU kommer i mange farver og størrelser. I foråret 2023 byder vi varmt velkommen til et nyt medlem, nemlig Lundbeck. Vi har taget en snak med Anne Bekker-Jensen, Senior Director, Finished Goods Production, om, hvad der optager virksomheden akkurat nu.

DAU 60 år

Dansk Automationsselskab kunne i 2022 fejre 60-års jubilæum. I den forbindelse har vi en vinterdag mødt Gert Mølgaard og Leif Poulsen, to af foreningens nøglepersoner, til en samtale om, hvad der gør DAU til noget særligt: et forum for både leverandører af teknologi og virksomheder, der anvender den – og som aldrig mister de konkrete erfaringer fra industrien.

Kunstig intelligens i en automationssammenhæng

Kom med til DAU-konference den 28. september og bliv klogere på deep learning, vision-systemer, kunstig intelligens og machine learning. Tilmelding er åben!

Mangel på mikrochips når nye højder

DI har udarbejdet en analyse, der viser hvordan både manglen på materialer og de høje priser, sætter dybe stor i det danske erhvervsliv.

Nyt fra DAU’s repræsentantskabsmøde og konference 2022

Ved Dansk Automationsselskabs repræsentantskabsmøde den 6. april 2022 blev der valgt et nyt medlem ind i bestyrelsen.

Q&A: Chr. Hansen har fået ny software, der overvåger kritiske parametre 24/7

Et nyt softwaresystem hos Chr. Hansen A/S måler automatisk temperatur- og fugtniveauet i laboratorier døgnet rundt - og er niveauet for højt, sendes en alarm ud. Det er et rigtig spændende projekt, som løser nogle vigtige problemer. Derfor har DAU spurgt nærmere ind til systemet i denne Q&A.

Tips til en god start – sådan kommer du i gang med ibrugtagning på distancen

Verden er blevet mere og mere remote, ikke bare i forhold til afvikling af møder, men også på andre områder. Automation er et område med omfattende digitalisering, og det er nærliggende, at ibrugtagning kan ske på afstand. Specialisterne er altid ved hånden og der kan spares på rejser – og skulle man være forsinket, er det nemt at udsætte.

Nyeste PLC-platform fremtidssikrer produktionen af fødevareingredienser

CP Kelco er en af verdens førende producenter af fødevareingredienser og har nu fået fremtidssikret sin produktion med den nyeste generation af PLC fra sin mangeårige samarbejdspartner DI-Teknik.

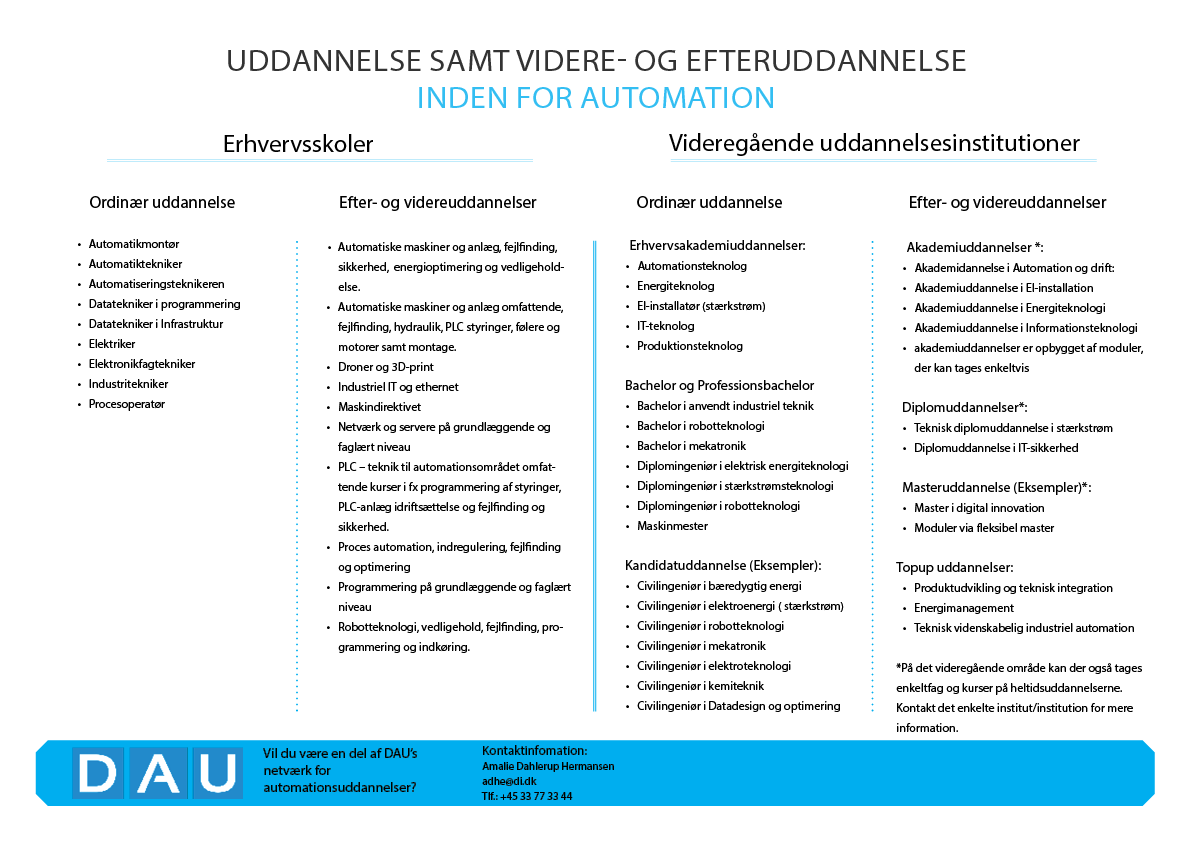

Kender du uddannelsesmulighederne inden for automation?

Automationsbranchen spænder bredt, og det betyder, at der er brug for mange faglige profiler – uanset om du ønsker en praksis- eller teoriorienteret uddannelse, så er der muligheder for dig!

Robotteknologi på KEA kører igen

Tænker du, at en robot er en svær størrelse, og trænger du til at få afmystificeret dine fordomme om robotter, så er det nu, at du har mulighed for at få grundlæggende viden om blandt andet robottyper, robotprogrammering og robotsikkerhed. Til maj kører KEA nemlig igen 4-dages kurset Robotteknologi

Verdens supply chain udfordringer giver store forsinkelser hos virksomhederne

Manglen på råvarer og materialer forsinker i øjeblikket leveringer med minimum 53 dage. Forsinkelserne varierer meget på tværs af råvarer, hvor mikrochips er klart hårdest ramt. Faldende råvarepriser på de globale markeder den sidste tid er forhåbentlig et tegn på, at manglen på materialer snart vil aftage igen, men usikkerheden er stor.

Mød VEKS - nyt medlem i DAU

I Dansk Automationsselskab har vi mange forskellige medlemmer. Det nyeste medlem er virksomheden VEKS. Vi har talt med virksomheden og spurgt dem, hvad der optager dem i øjeblikket.

DAU går digitalt!

Du kan nu få løbende nyheder fra DAU – både direkte i din indbakke og via vores LinkedIn-profil. Vi sætter øget fokus på digitale nyheder og kommunikation. Det betyder, at videndelingen mellem DAU’s medlemmer øges – og du kan få dine nyheder, mens de stadig er friske.

Nyt laboratorium samarbejder med lokale virksomheder om digital transformation

Ringkøbing-Skjern Kommune har fået sit eget digitale laboratorium, der ledes af Aarhus Universitet. Her kan lokale virksomheder få inspiration og sparring og - i samarbejde med forskere og studerende - sætte gang i projekter, der øger deres digitale gennemslagskraft.

Nye kurser på KEA

Til november slår KEA dørene op for to nye moduler, hvor jeres medarbejdere kan øge deres viden om hhv. funktionaliteten i hydrauliske anlæg og valg af den rette robot eller cobot til en konkret opgave.

Mød Pro-Consult – nyt medlem i DAU

I Dansk Automationsselskab har vi mange forskellige medlemmer. Det nyeste medlem er virksomheden Pro-Consult. Vi har talt med virksomhedens CEO Jacob Andersen om virksomheden, og hvad der optager dem nu og her.

RoboCup 2021

I sidste uge blev der afholdt RoboCup 2021 på DTU - Technical University of Denmark, og igen i år er vi blevet imponeret over alle de unge talenter.